Защитите себя и защитите свою ИТ-инфраструктуру

20 марта 2020 года ENISA (Агентство Европейского Союза по кибербезопасности) опубликовало статью, в которой содержится призыв к компаниям и частным лицам проявлять бдительность после попыток мошенничества, которые извлекают выгоду из кризиса здравоохранения, вызванного COVID-19. Различные организации, такие как ANSSI (Национальное агентство кибербезопасности Франции), NCSC (Национальный центр кибербезопасности) и CISA.(Агентство по кибербезопасности и безопасности инфраструктуры) предупреждают, что хакеры используют кризис COVID-19 для увеличения объема мошенничества (фишинг, мошенничество с личными данными, выдача себя за медицинские учреждения и т. Д.) И распространения вредоносных программ (вымогателей, вирусов троянских коней) ). Последние иногда приписывались экспертам в группах APT (продвинутые постоянные угрозы).

Хотя удаленная работа становится все более доступной, многие компании были потрясены продолжающимся кризисом в сфере здравоохранения, потому что им пришлось предоставить подавляющему большинству сотрудников решение для удаленной работы. Чтобы справиться с безотлагательной ситуацией, команды сделали все возможное, чтобы это стало возможным, одновременно пытаясь управлять соответствующими рисками кибербезопасности. К сожалению, в то время, когда количество кибербезопасных атак на компании стремительно растет, ИТ-менеджерам в последнее время трудно сохранять душевное спокойствие. Вот несколько действенных рекомендаций, которые можно быстро и легко выполнить, чтобы вы могли спать спокойно.

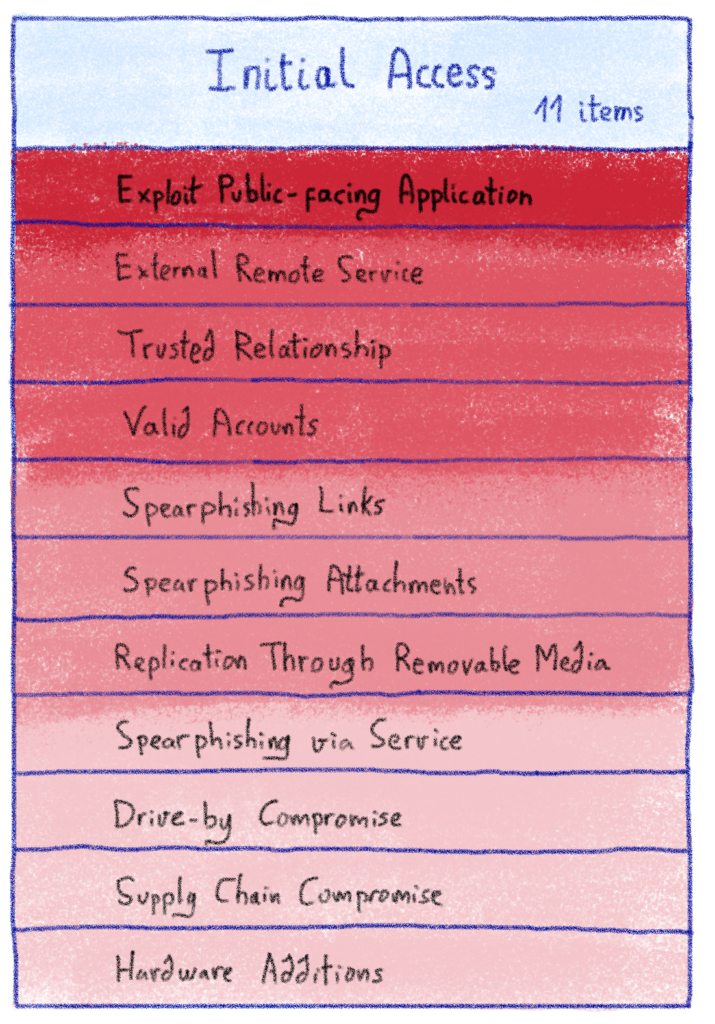

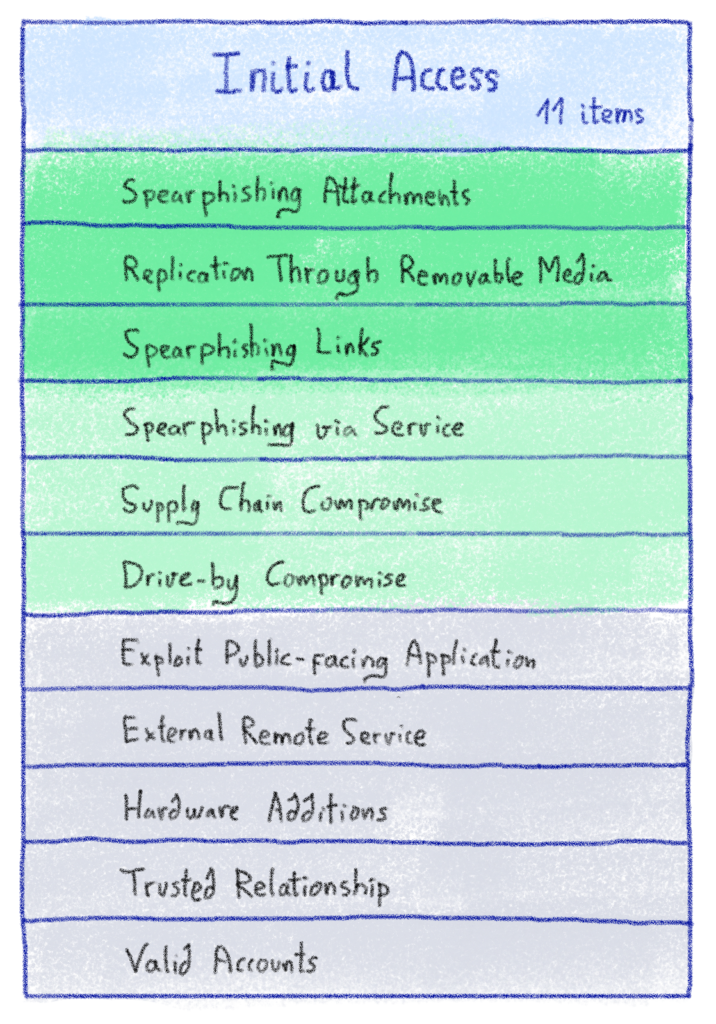

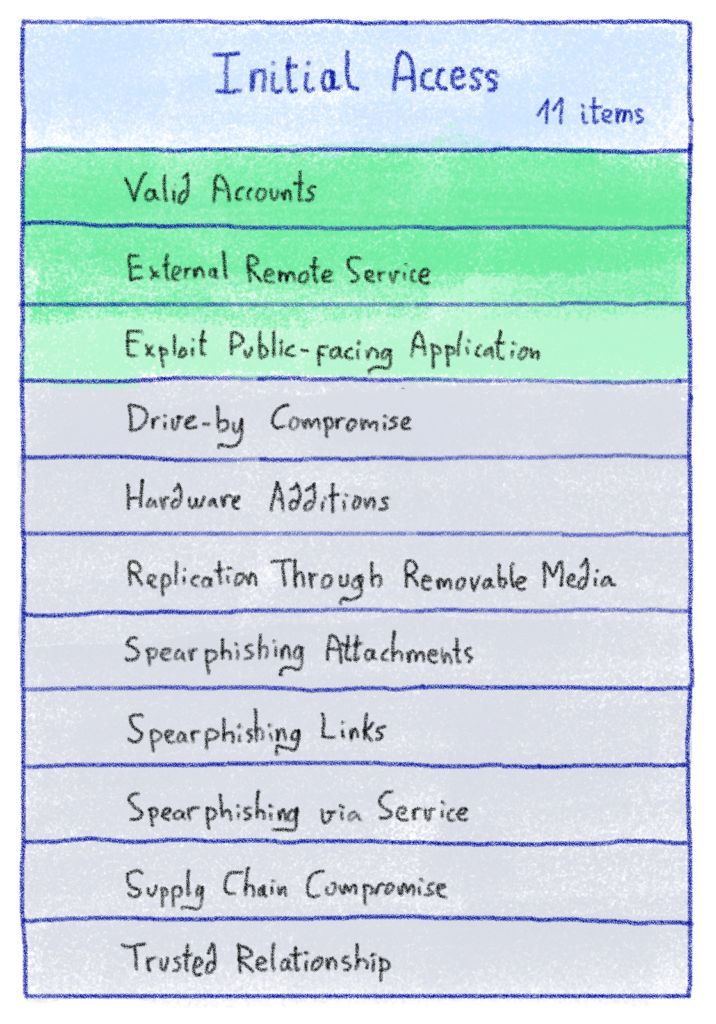

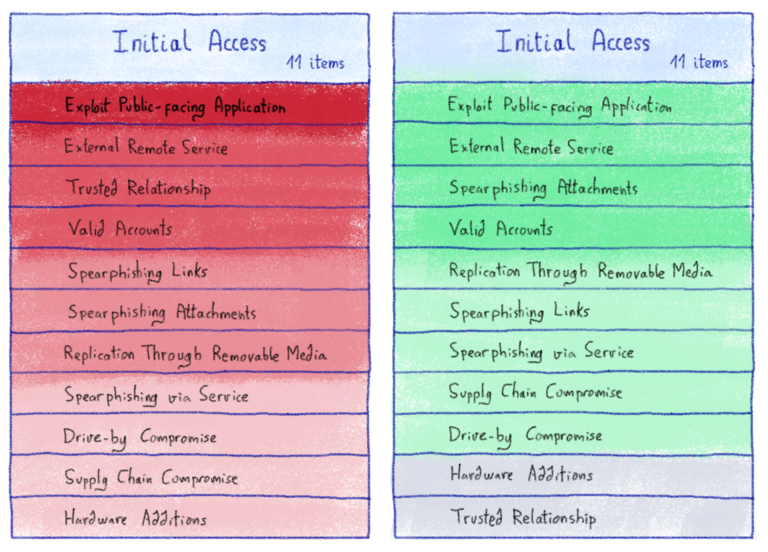

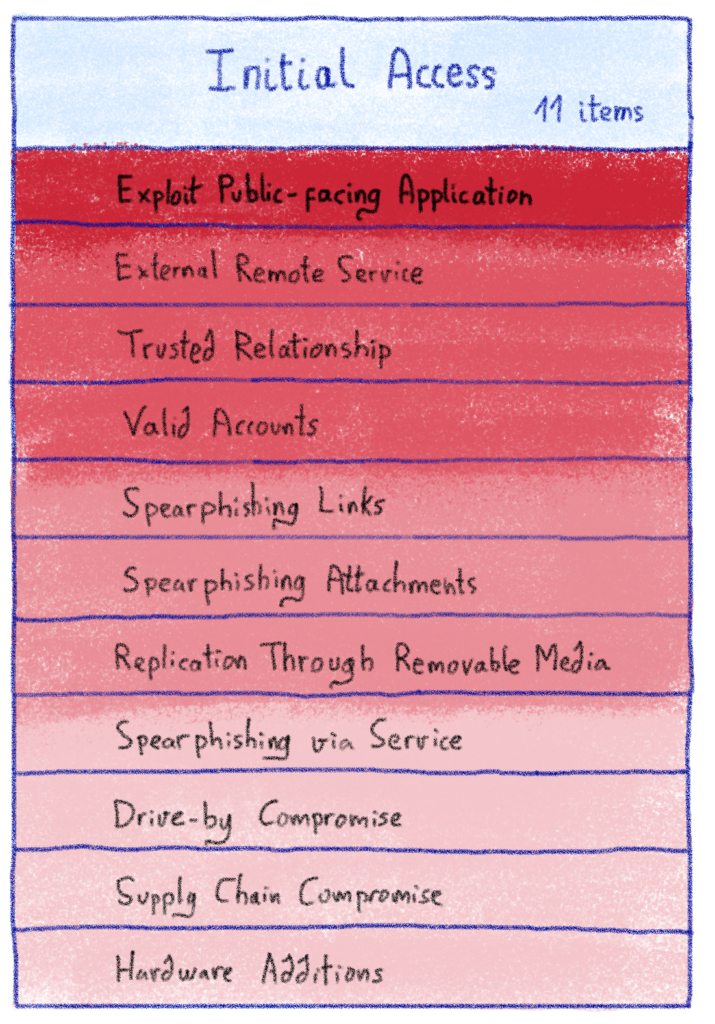

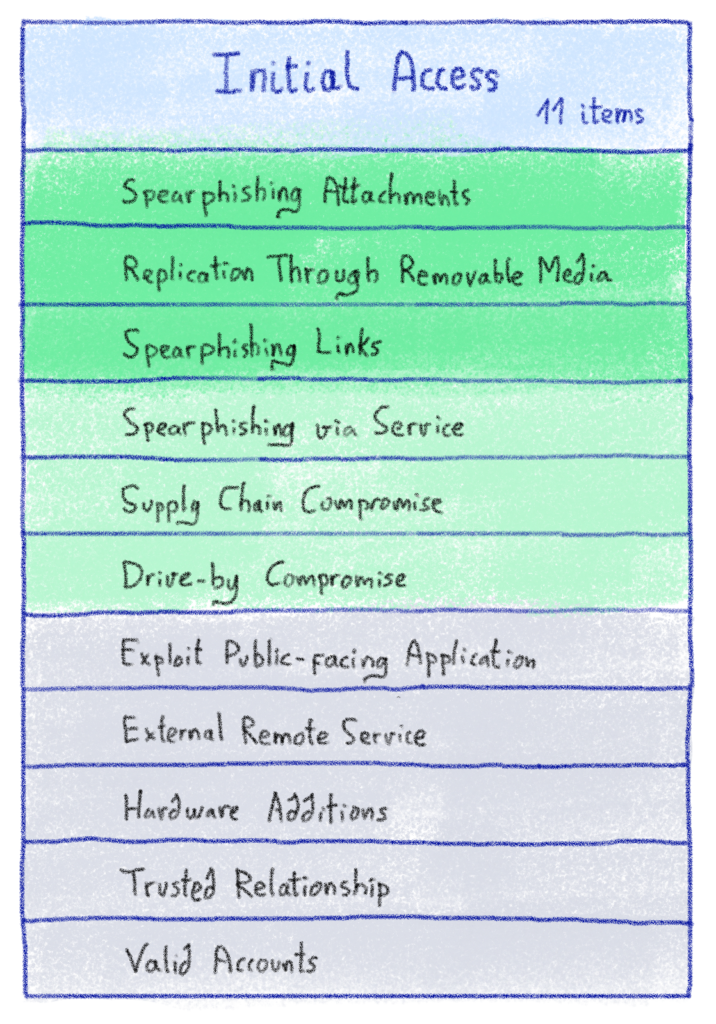

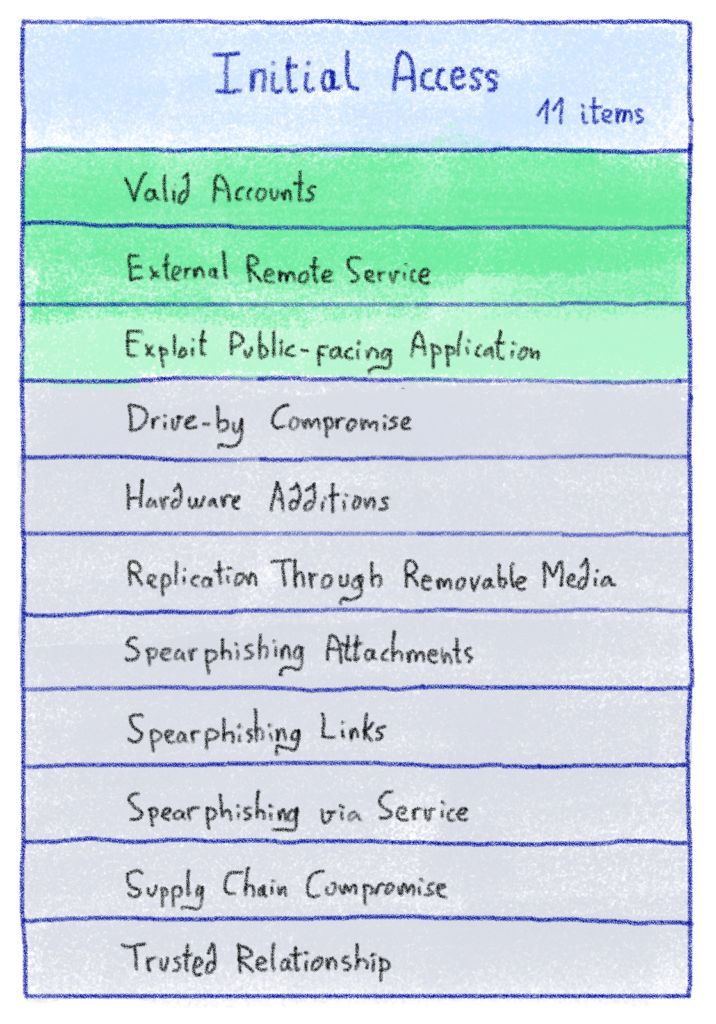

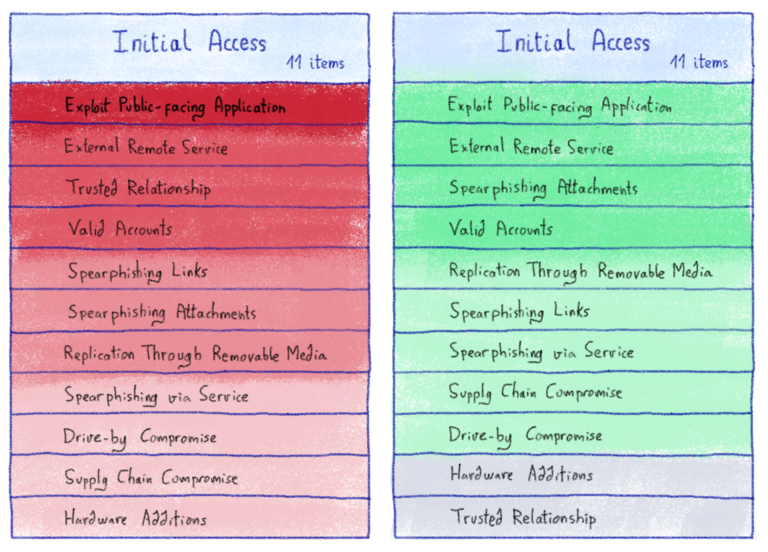

Чтобы устранить основные риски, мы основываем наши рекомендации на структуре ATT & CK, предложенной Mitre, которая ссылается на различные тактики, методы и процедуры, используемые хакерами для достижения успеха в своих попытках. Следующая матрица ATT & CK объединяет наши наблюдения и устанавливает наиболее часто используемые методы получения доступа к ИТ-системе. Мы пытаемся предложить базовые меры по снижению рисков для 9 из этих 11 методов, чтобы вы могли снизить риски. Перечисленные нами матрицы предлагаются в качестве примера для иллюстрации предложений и ни при каких обстоятельствах не исключают анализ рисков, адаптированный к вашему сектору, инфраструктуре или специализации.

Долгое время ИТ-безопасность оставалась в руках экспертов, а технические принципы доступа к ИТ-системе основывались на социальной инженерии. Повышая осведомленность о рисках кибербезопасности, предоставляя сотрудникам возможность отмечать потенциальные угрозы (подозрительные электронные письма, поддельные профили в LinkedIn, получать уже открытые посылки и т. Д.) И объясняя, как эти эскалации могут способствовать общей безопасности ИТ-инфраструктуры., вы привлечете больше внимания пользователей. Чтобы расширить их участие в глобальном процессе и показать им важность роли, которую они должны играть в борьбе с угрозами безопасности, мы рекомендуем показать им процесс, демонстрирующий, насколько важны их действия.

Есть еще один метод, который хорошо зарекомендовал себя в OVHcloud в течение ряда лет — периодическая отправка сотрудникам тестовых фишинговых писем для измерения уровня их реакции на мошенничество и использование этого как возможности для повышения осведомленности о том, на что следует обращать внимание.

Конкретно, эти действия положительно влияют на большое количество потенциально действенных хакерских приемов.

Срочность настройки политики удаленной работы побудила некоторые команды открывать службы RDP (протокол удаленного рабочего стола), SSH (Secure Shell) и SMB (обмен файлами) непосредственно в Интернете, чтобы сотрудники без VPN также могли подключаться. Между тем, пока они настраивают работающую VPN, жизненно важно ограничить доступ к этим сервисам только для сотрудников, например, путем настройки доверенных IP-адресов в брандмауэре, чтобы заблокировать любых роботов, которые могут непрерывно сканировать Интернет. Протоколы RDP и SMB по-прежнему являются наиболее уязвимыми (например, вспомните Wannacry или уязвимость BlueKeep ).

Когда VPN настроен, попросите своих пользователей установить надежные пароли и, если возможно, настроить двухфакторную аутентификацию.

Эти действия положительно влияют на:

Независимо от того, говорим ли мы о SIEM (Security Event Management), принцип один и тот же — он включает обнаружение необычной активности. И это начинается с обнаружения сильных сигналов. Пользователь входит в систему ночью или в выходные? Пользователь подключается через необычного или неавторизованного интернет-провайдера?

Вы также можете контролировать использование машин в нерабочее время, чтобы обнаружить необычно интенсивное использование ЦП, которое может указывать на зараженную машину (криптомайнинг, программы-вымогатели и т. Д.).

Вы можете использовать объявления BGP через

Инструменты Sysmon также очень полезны для мониторинга вашей среды Windows.

Даже если он слишком реактивен, обнаружение очень важно для ограничения ущерба. В 2019 году среднее время обнаружения вторжений в мире составляло 56 дней.

Эти действия положительно влияют на:

В заключение, рекомендации, которые мы перечислили в этом сообщении блога, позволяют снизить риск стать жертвой нескольких методов, используемых хакерами для получения доступа к вашей ИТ-системе. Напоминаем, что важно адаптировать эти действия к вашему сектору, инфраструктуре и пользователям. Но прежде всего важна защита от всех видов вирусов. Для этого вы также можете взглянуть на меры защиты, чтобы злоумышленник не двигался позже.

Хотя удаленная работа становится все более доступной, многие компании были потрясены продолжающимся кризисом в сфере здравоохранения, потому что им пришлось предоставить подавляющему большинству сотрудников решение для удаленной работы. Чтобы справиться с безотлагательной ситуацией, команды сделали все возможное, чтобы это стало возможным, одновременно пытаясь управлять соответствующими рисками кибербезопасности. К сожалению, в то время, когда количество кибербезопасных атак на компании стремительно растет, ИТ-менеджерам в последнее время трудно сохранять душевное спокойствие. Вот несколько действенных рекомендаций, которые можно быстро и легко выполнить, чтобы вы могли спать спокойно.

Чтобы устранить основные риски, мы основываем наши рекомендации на структуре ATT & CK, предложенной Mitre, которая ссылается на различные тактики, методы и процедуры, используемые хакерами для достижения успеха в своих попытках. Следующая матрица ATT & CK объединяет наши наблюдения и устанавливает наиболее часто используемые методы получения доступа к ИТ-системе. Мы пытаемся предложить базовые меры по снижению рисков для 9 из этих 11 методов, чтобы вы могли снизить риски. Перечисленные нами матрицы предлагаются в качестве примера для иллюстрации предложений и ни при каких обстоятельствах не исключают анализ рисков, адаптированный к вашему сектору, инфраструктуре или специализации.

Предвидеть атаки, используя полномочия

Для борьбы с этими возникающими угрозами, несомненно, важно информировать пользователей об угрозах, чтобы они были бдительны. Расширение прав и возможностей пользователей и возложение на них ответственности за счет вовлечения их в процесс обеспечения безопасности ИТ-системы — проверенный способ улучшить использование передовых методов среди сотрудников.

Долгое время ИТ-безопасность оставалась в руках экспертов, а технические принципы доступа к ИТ-системе основывались на социальной инженерии. Повышая осведомленность о рисках кибербезопасности, предоставляя сотрудникам возможность отмечать потенциальные угрозы (подозрительные электронные письма, поддельные профили в LinkedIn, получать уже открытые посылки и т. Д.) И объясняя, как эти эскалации могут способствовать общей безопасности ИТ-инфраструктуры., вы привлечете больше внимания пользователей. Чтобы расширить их участие в глобальном процессе и показать им важность роли, которую они должны играть в борьбе с угрозами безопасности, мы рекомендуем показать им процесс, демонстрирующий, насколько важны их действия.

Есть еще один метод, который хорошо зарекомендовал себя в OVHcloud в течение ряда лет — периодическая отправка сотрудникам тестовых фишинговых писем для измерения уровня их реакции на мошенничество и использование этого как возможности для повышения осведомленности о том, на что следует обращать внимание.

Конкретно, эти действия положительно влияют на большое количество потенциально действенных хакерских приемов.

Ограничение воздействия на ИТ-систему

Это универсальное правило защиты от непредвиденных обстоятельств — обеспечение строгого минимума воздействия для ИТ-систем путем настройки брандмауэра для закрытия всех несущественных открытых служб. Открытый порт — это дверь, которую хакеры могут использовать для доступа к инфраструктуре и взлома ее.

Срочность настройки политики удаленной работы побудила некоторые команды открывать службы RDP (протокол удаленного рабочего стола), SSH (Secure Shell) и SMB (обмен файлами) непосредственно в Интернете, чтобы сотрудники без VPN также могли подключаться. Между тем, пока они настраивают работающую VPN, жизненно важно ограничить доступ к этим сервисам только для сотрудников, например, путем настройки доверенных IP-адресов в брандмауэре, чтобы заблокировать любых роботов, которые могут непрерывно сканировать Интернет. Протоколы RDP и SMB по-прежнему являются наиболее уязвимыми (например, вспомните Wannacry или уязвимость BlueKeep ).

Когда VPN настроен, попросите своих пользователей установить надежные пароли и, если возможно, настроить двухфакторную аутентификацию.

Эти действия положительно влияют на:

Обнаружение необычного поведения

Просить пользователей настроить надежный пароль — это одно, но вряд ли возможно полагаться на этот базовый совет для обеспечения общей безопасности организации. Вот почему важно дополнять эти меры механизмами обнаружения.

Независимо от того, говорим ли мы о SIEM (Security Event Management), принцип один и тот же — он включает обнаружение необычной активности. И это начинается с обнаружения сильных сигналов. Пользователь входит в систему ночью или в выходные? Пользователь подключается через необычного или неавторизованного интернет-провайдера?

Вы также можете контролировать использование машин в нерабочее время, чтобы обнаружить необычно интенсивное использование ЦП, которое может указывать на зараженную машину (криптомайнинг, программы-вымогатели и т. Д.).

Вы знали?

Вы можете использовать объявления BGP через

pyasnИнструменты Sysmon также очень полезны для мониторинга вашей среды Windows.

Даже если он слишком реактивен, обнаружение очень важно для ограничения ущерба. В 2019 году среднее время обнаружения вторжений в мире составляло 56 дней.

Эти действия положительно влияют на:

Вывод

В заключение, рекомендации, которые мы перечислили в этом сообщении блога, позволяют снизить риск стать жертвой нескольких методов, используемых хакерами для получения доступа к вашей ИТ-системе. Напоминаем, что важно адаптировать эти действия к вашему сектору, инфраструктуре и пользователям. Но прежде всего важна защита от всех видов вирусов. Для этого вы также можете взглянуть на меры защиты, чтобы злоумышленник не двигался позже.

0 комментариев