OVHcloud Managed Kubernetes сертифицированный Kubernetes 1.18

Наш продукт OVH Managed Kubernetes уже более года доступен в общедоступном режиме. Отныне Kubernetes версии 1.18 сертифицирован CNCF на нашей платформе.

Kubernetes находится в постоянном развитии и улучшении, каждая новая версия приносит много новых функций и исправлений. И эта версия 1.18 не исключение:

Мы очень гордимся тем, что помогаем нашим клиентам перейти на этот очень гибкий и удивительный продукт: Kubernetes!

Давайте вместе проверим некоторые особенности этого нового выпуска.

Kubernetes 1.18 добавляет новые расширенные возможности отладки kubectl, так как теперь он может создавать эфемерные модули для отладки других модулей в том же пространстве имен.

Для получения дополнительной информации: kubernetes.io/docs/tasks/debug-application-cluster/debug-running-pod/#ephemeral-container

Применить на стороне сервера — это новый алгоритм слияния, поэтому система знает, когда два участника пытаются редактировать одно и то же поле.

Эта функция может использоваться со следующим флагом при применении манифеста:

Если вам нужно форсировать конфликты, вы можете использовать флаги «

Для получения дополнительной информации: https://kubernetes.io/blog/2020/04/01/kubernetes-1.18-feature-server-side-apply-beta-2/

В этот API есть 3 важных дополнения:

Для получения дополнительной информации: kubernetes.io/blog/2020/04/02/improvements-to-the-ingress-api-in-kubernetes-1.18/

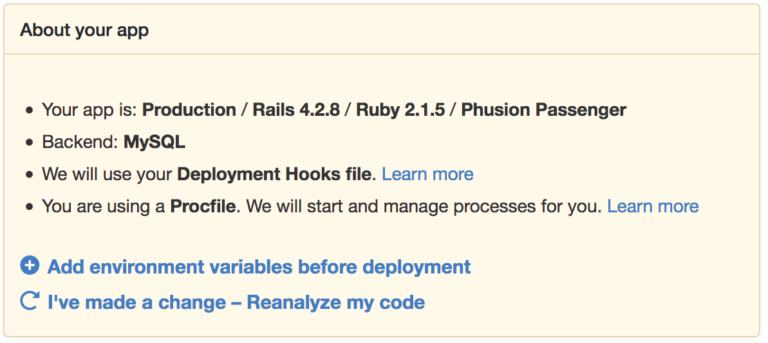

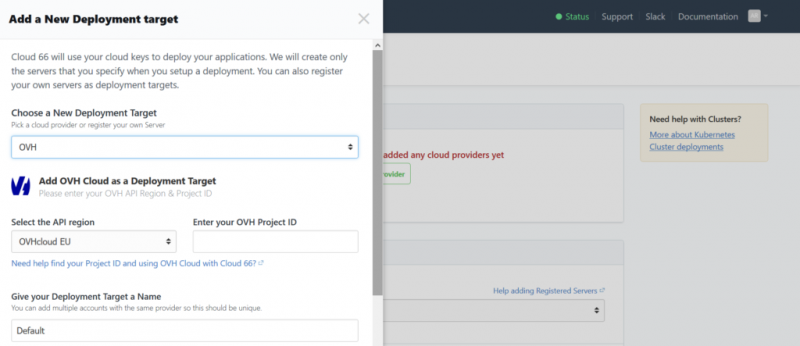

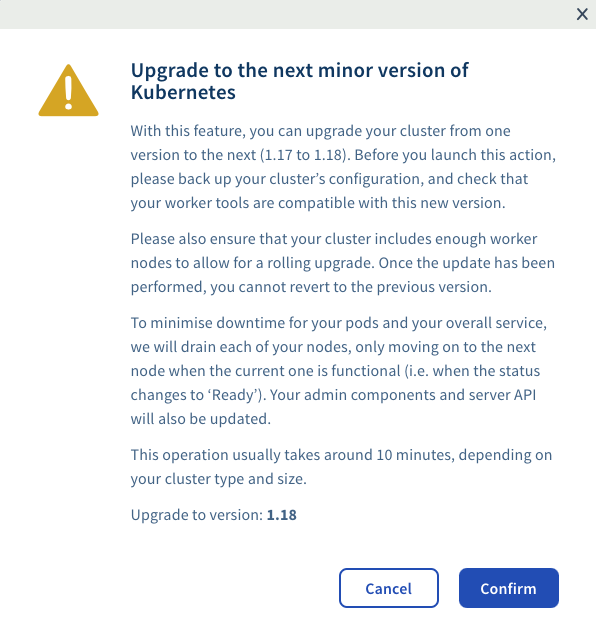

В дополнение к автоматическим обновлениям исправлений в соответствии с политикой безопасности, которую вы выбираете на панели клиента, OVHcloud предлагает вам легко обновить кластер до Kubernetes 1.18. Давайте вместе посмотрим!

Мы рекомендуем вам иметь как минимум 2 узла в вашем кластере и правильно настроить, ReplicaSets чтобы минимизировать время простоя. Также позаботьтесь о вычислительных возможностях вашего кластера, чтобы обеспечить плавное последовательное обновление ваших рабочих узлов.

Например, если у вас есть 2 узла с загрузкой ЦП 50%, когда первый узел будет обновлен, второй узел возьмет на себя нагрузку первого узла, поэтому вам необходимо убедиться, что вы готовы к запуску. ваши приложения с одним узлом меньше.

Убедитесь, что у вас есть все манифесты Kubernetes в актуальном состоянии и они применимы. Непосредственное редактирование развертываний на стороне сервера — не лучшая практика.

Вы можете использовать инструмент KubePug, чтобы помочь вам обнаружить критические изменения и устаревшие способы использования, не забывайте, что Kubernetes находится в непрерывном развитии.

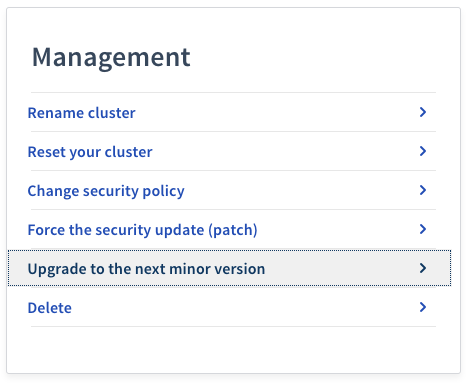

Перейдите в свой кластер на панели управления OVHcloud и нажмите «Обновить до следующей младшей версии Kubernetes».

Команда также оттачивает ряд новых функций, таких как контроль над вашими узлами и пулами узлов напрямую через Kubernetes CRD. Будьте на связи!

Kubernetes находится в постоянном развитии и улучшении, каждая новая версия приносит много новых функций и исправлений. И эта версия 1.18 не исключение:

Kubernetes 1.18 состоит из 38 улучшений: 15 улучшений переходят в стабильную версию, 11 улучшений — в бета-версии и 12 — в альфа-версии.

Мы очень гордимся тем, что помогаем нашим клиентам перейти на этот очень гибкий и удивительный продукт: Kubernetes!

Давайте вместе проверим некоторые особенности этого нового выпуска.

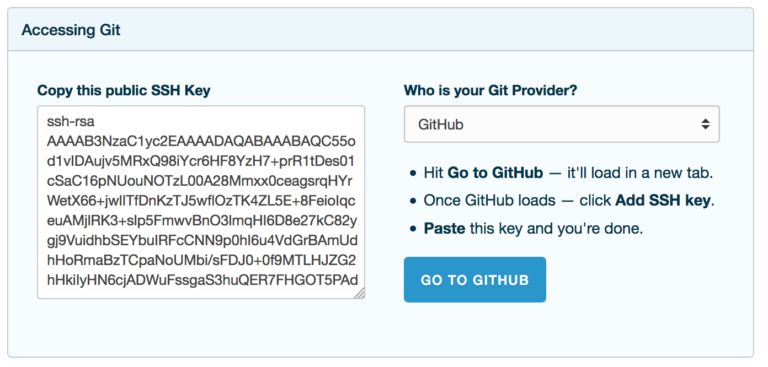

Перед обновлением Kubernetes мы рекомендуем выполнить обновление kubectlдля оркестровки Kubernetes.

kubectlможно обновлять независимо от версии кластера Kubernetes, постоянно обновляйте, kubectlчтобы пользоваться всеми новыми функциями

Для установки или обновления kubectl: kubernetes.io/docs/tasks/tools/install-kubectl/.

Создание эфемерных контейнеров с помощью Kubectl для отладки (альфа)

Kubernetes 1.18 добавляет новые расширенные возможности отладки kubectl, так как теперь он может создавать эфемерные модули для отладки других модулей в том же пространстве имен.

Для получения дополнительной информации: kubernetes.io/docs/tasks/debug-application-cluster/debug-running-pod/#ephemeral-container

Применить на стороне сервера — бета 2

Применить на стороне сервера — это новый алгоритм слияния, поэтому система знает, когда два участника пытаются редактировать одно и то же поле.

Эта функция может использоваться со следующим флагом при применении манифеста:

kubectl apply --server-sideЕсли вам нужно форсировать конфликты, вы можете использовать флаги «

--force-conflictsДля получения дополнительной информации: https://kubernetes.io/blog/2020/04/01/kubernetes-1.18-feature-server-side-apply-beta-2/

Улучшения Ingress API

В этот API есть 3 важных дополнения:

- Новое

поле, в котором можно указать, как должны быть сопоставлены входящие пути.pathType - Новый

ресурс, который может указать, как контроллеры должны реализовывать Ingress.IngressClass - Поддержка подстановочных знаков в именах хостов.

Для получения дополнительной информации: kubernetes.io/blog/2020/04/02/improvements-to-the-ingress-api-in-kubernetes-1.18/

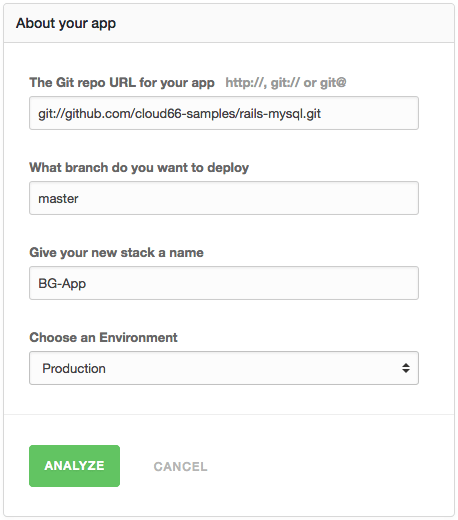

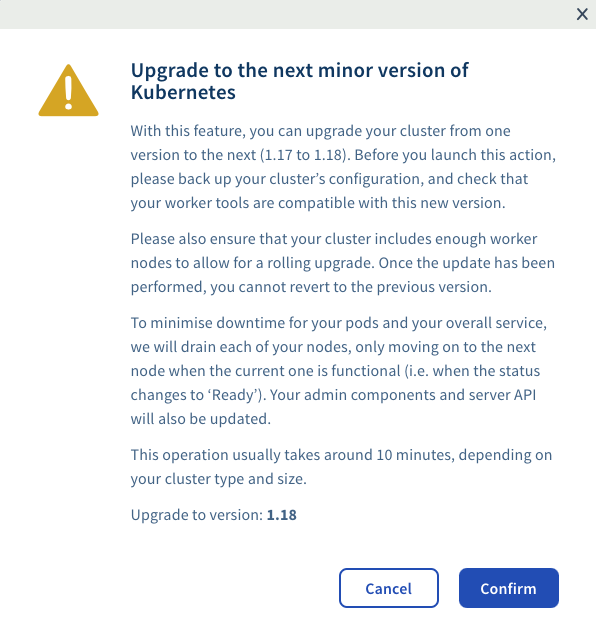

Обновление кластера до Kubernetes 1.18

В дополнение к автоматическим обновлениям исправлений в соответствии с политикой безопасности, которую вы выбираете на панели клиента, OVHcloud предлагает вам легко обновить кластер до Kubernetes 1.18. Давайте вместе посмотрим!

Перед обновлением кластера

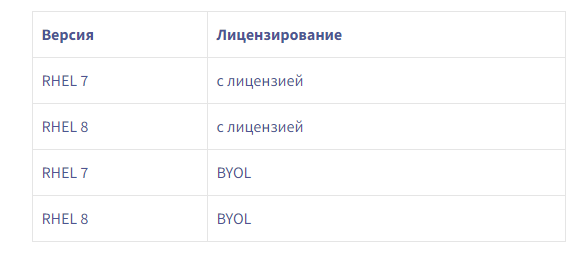

Поймите свои потребности. Kubernetes следует политике поддержки N-2, что означает, что 3 последних минорных версии (в настоящее время 1.16, 1.17 и 1.18) продолжают получать исправления безопасности и ошибки, поэтому любая из этих версий с последним патчем считается «стабильной».

Если вам требуются новейшие функции, вам следует подумать об обновлении до последней минорной версии, в противном случае вам следует просто позаботиться о применении последних исправлений.

Убедитесь, что вы можете обновить

Мы рекомендуем вам иметь как минимум 2 узла в вашем кластере и правильно настроить, ReplicaSets чтобы минимизировать время простоя. Также позаботьтесь о вычислительных возможностях вашего кластера, чтобы обеспечить плавное последовательное обновление ваших рабочих узлов.

Например, если у вас есть 2 узла с загрузкой ЦП 50%, когда первый узел будет обновлен, второй узел возьмет на себя нагрузку первого узла, поэтому вам необходимо убедиться, что вы готовы к запуску. ваши приложения с одним узлом меньше.

Убедитесь, что у вас есть все манифесты Kubernetes в актуальном состоянии и они применимы. Непосредственное редактирование развертываний на стороне сервера — не лучшая практика.

Вы можете использовать инструмент KubePug, чтобы помочь вам обнаружить критические изменения и устаревшие способы использования, не забывайте, что Kubernetes находится в непрерывном развитии.

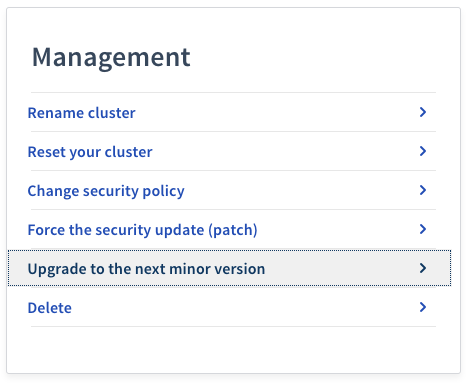

Обновление вашего кластера

Перейдите в свой кластер на панели управления OVHcloud и нажмите «Обновить до следующей младшей версии Kubernetes».

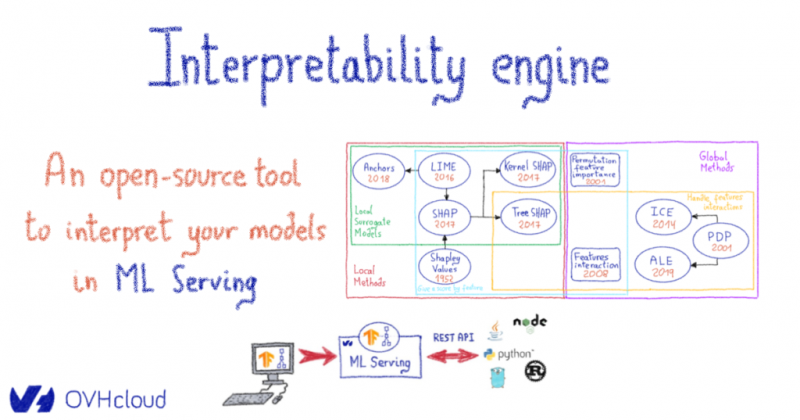

Последний, но тем не менее важный

Команда также оттачивает ряд новых функций, таких как контроль над вашими узлами и пулами узлов напрямую через Kubernetes CRD. Будьте на связи!